Ya tenemos disponibles en Plesk los certificados SSL gratuitos Let’s Encrypt. Esta entidad certificadora ha sido obra de la Fundación Linux con el objetivo de ofrecer certificados SSL libres, abiertos, automáticos y gratuitos.

Este proyecto trae consigo grandes ventajas, entre las que destacamos la sencillez de instalación en el servidor y la gratuidad de los certificados. A partir de este momento, en Plesk cada usuario tendrá disponible el botón personalizado Let’s Encrypt con el que podrá proteger sus dominios con certificados totalmente válidos para prácticamente todos los ámbitos.

La forma de instalación es de lo más sencillo, en dos sencillos pasos e imágenes lo explicamos para los usuarios del panel de control Plesk Obsidian (v18):

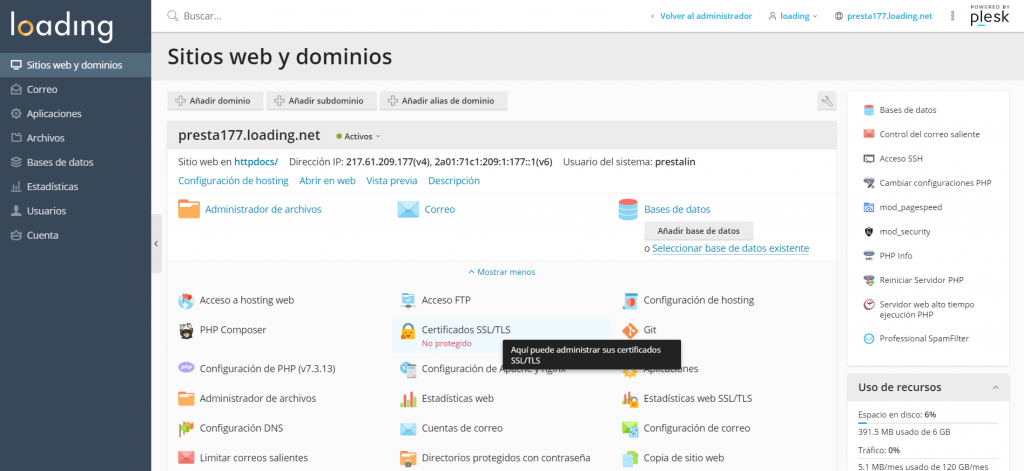

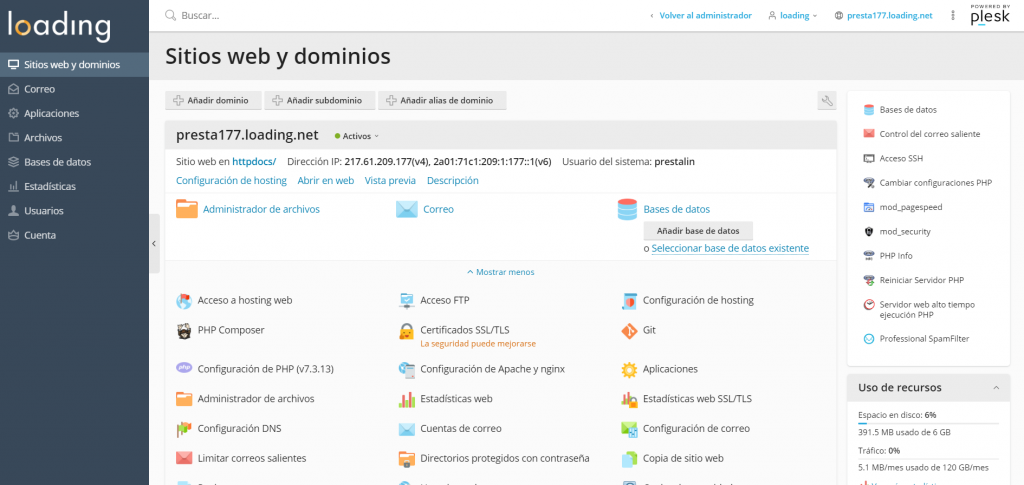

1.- El usuario entra en su panel de control Plesk con su usuario y contraseña, en la página principal verá la siguiente pantalla con el símbolo de Let’s Encrypt, sobre el que tendrá que pinchar.

2.- En la pantalla que se muestra a continuación nos indicará que nuestro dominio no se encuentra protegido y nos ofrece la opción del certificado Let’s Encrypt, hay que pulsar sobre «Obtenerlo gratis».

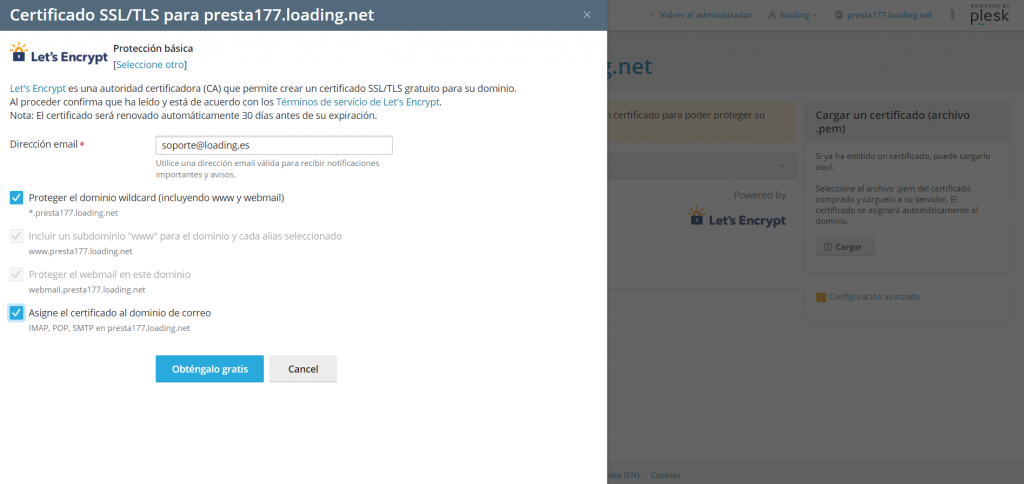

3.- Nos desplegará un menú en el lateral izquierdo con una breve descripción de este tipo de certificados y nos solicitará una dirección de correo, sobre la que recibiremos notificaciones de renovación, problema al renovar o cualquier incidencia.

En este desplegable ya es donde debemos marcar las opciones de protección sobre el dominio, que por lo general hemos de marcar en su totalidad.

Al seleccionar la primera opción nos marcará las dos siguientes, que incluyen el acceso al correo desde webmail, el subdominio estandarizado www y cualquier subdominio que se cree con el propio dominio. Hay que tener en cuenta, que este certificado solamente actuará sobre dominios y subdominios que apunten al servidor, si tienen unos DNS externos o apuntan hacia otra IP de otro servidor, no se aplicará.

La última opción tiene que ver con el correo en cuanto a la conexión POP, IMAP y SMTP usados para la recepción y envío de correos desde programas, aplicaciones o dispositivos móviles. Marcando la opción podremos usar el subdominio mail.nuestrodominio.es como método de envío/recepción con cifrado SSL y con el uso de los puertos seguros (995 POP, 993 IMAP y 465 SMTP).

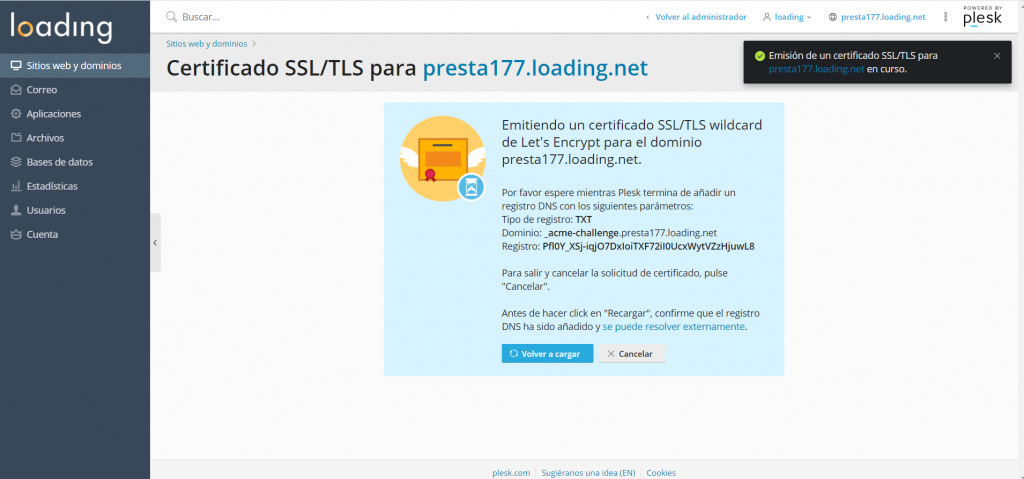

4.- Cuando hayamos marcado lo que necesitamos y procedamos con la petición, aparecerá una información indicando que se está validando el certificado por medio de un registro TXT insertado en la zona DNS del dominio.

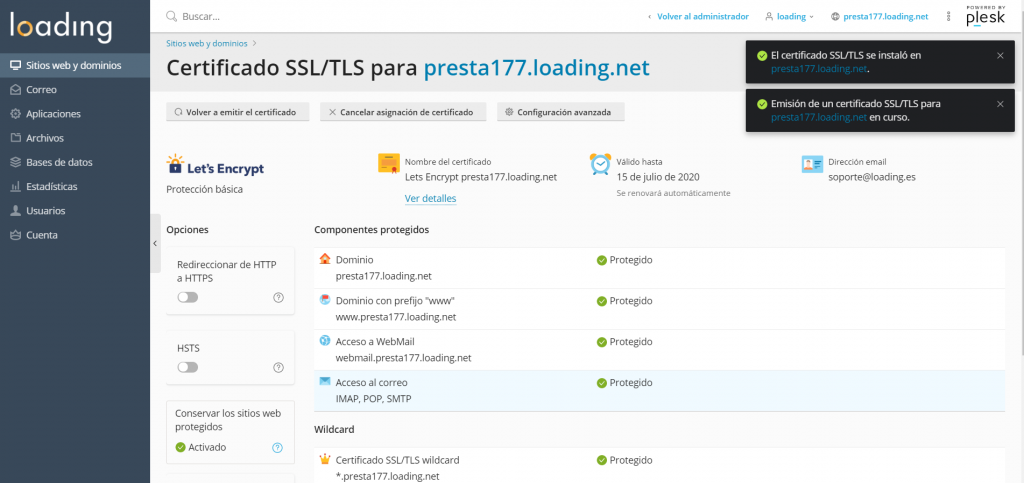

5.- Al cabo de unos segundos podemos pulsar sobre «Volver a cargar» y comprobaremos que el certificado se ha instalado de forma correcta sobre el dominio y todo lo que hemos seleccionado previamente.

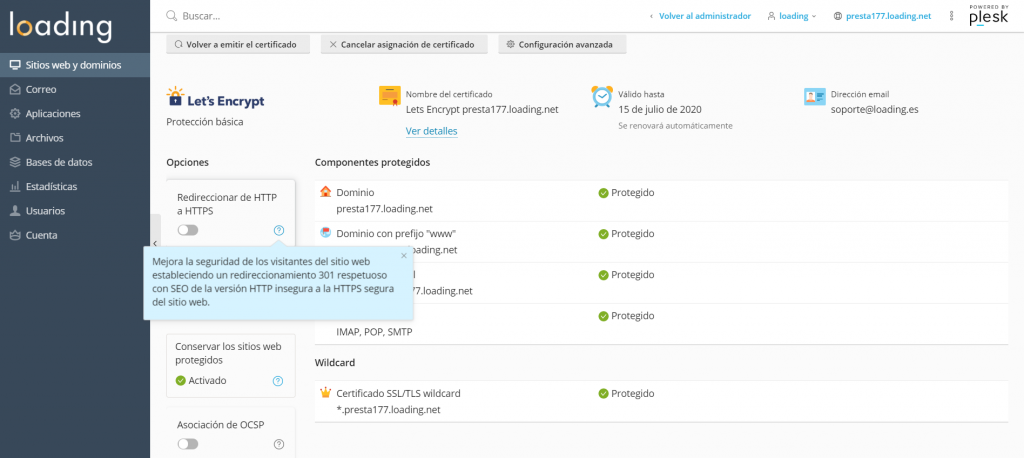

6.- Con esto, el certificado ya lo tenemos activo. Al volver a la página principal podremos observar en la opción de certificados SSL/TLS que nos indica que «La seguridad puede mejorarse». Aquí ya entran unas configuraciones opcionales más avanzadas que resumimos a continuación y que aparecen al volver a acceder a la parte del certificado.

6.1.- La primera opción nos aparece «Redireccionar de HTTP a HTTPS». Con esta opción debe tenerse en cuenta que es posible crear un bucle de redireccionamiento si trabaja con una aplicación web del tipo WordPress, Prestashop, etc., debido a que estas aplicaciones gestionan el redireccionamiento a HTTPS de forma interna y tienen que modificarse en sus opciones (un poco más abajo en este post explicamos cómo). Permite redireccionar a webmail de forma segura también.

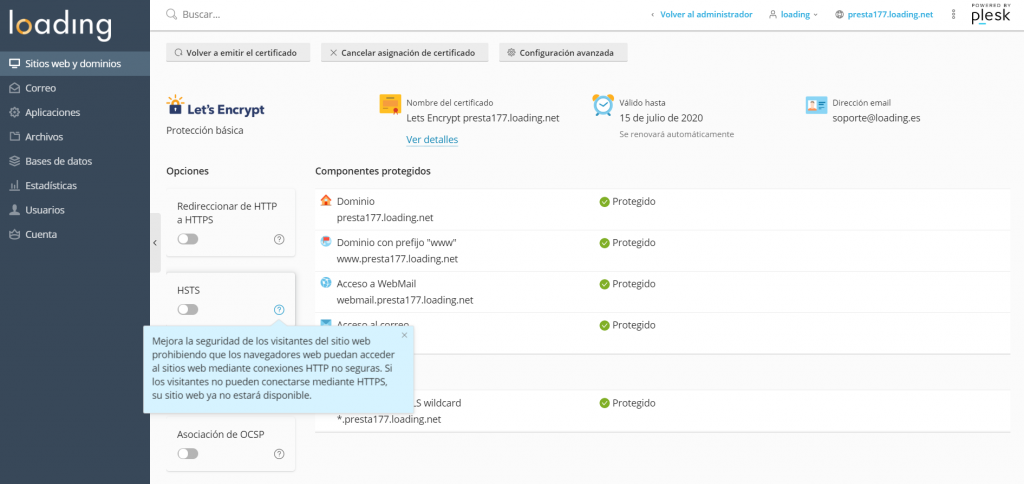

6.2.- La segunda opción trata sobre un protocolo llamado HSTS. Básicamente funciona evitando el redireccionamiento que se produce en cualquier web para cargar sobre HTTPS (va redirigida siempre desde HTTP). Es decir, obliga a cargar la página siempre sobre HTTPS. La ventaja de esto es «saltarse» esa redirección y se pueden ganar unas décimas de segundo en la carga del sitio.

Hay que tener en cuenta que activar esto supondría que si en algún momento el dominio o cualquiera de sus subdominios (en caso de haberlos seleccionado también) necesitan cargar sobre http, no van a poder hacerlo porque entran en un listado en los buscadores de los que no saldrían durante 6 meses como mínimo, directamente no cargarán a menos que se les vuelva a instalar el certificado.

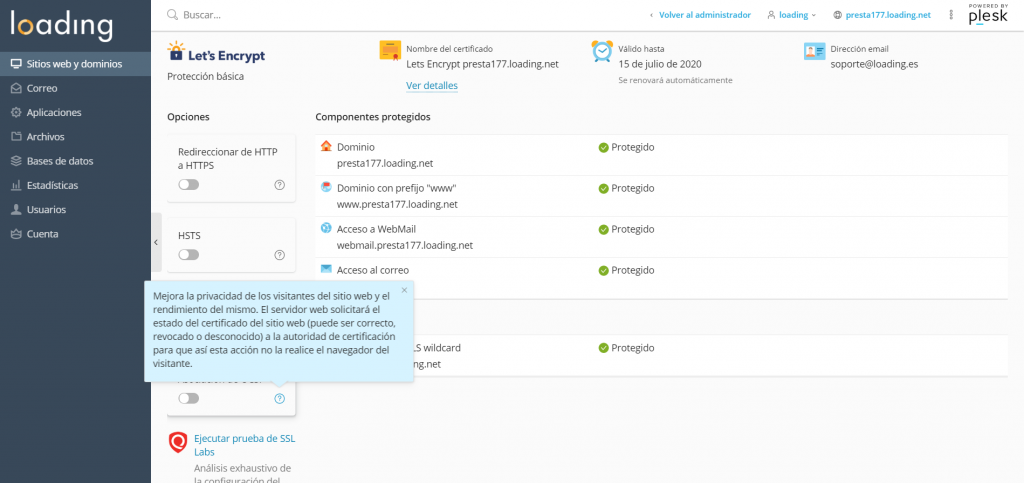

6.3.- Esta última opción «Asociación de OCSP» ofrece la posibilidad de que sea el propio servidor el que valide el certificado en lugar del usuario que accede (desde su navegador). Teóricamente mejora también la carga del sitio al no tener que realizar esa validación, aunque la mejora seguramente sería mínimamente apreciable.

Con todo esto marcado, ya nos aparecerá que todo es completamente seguro. Ahora solamente nos quedaría esperar unos 10 minutos para que se recargue la configuración y poder habilitarlo en la web o aplicación web que gestionemos.

La renovación del certificado es totalmente automática y se realiza cada 90 días, sin que se tenga que intervenir ninguna parte del proceso.

Actualización (Abril 2017): Estos certificados ya soportan a día de hoy los dominios IDN (Nombre de dominio internacionalizado), como son los dominios con ñ o ç.

IMPORTANTE: Se debe tener en cuenta que si se tiene una tienda online con pagos a través de TPV con el módulo Redsys, estos certificados instalados sin una IP dedicada en el hosting tienen una función de certificados SSL SNI y NO SON COMPATIBLES con dicho módulo, mostrando problemas de comunicación entre la pasarela de pago y la aplicación web, generando errores a la hora de registrar los pedidos en la tienda.

Actualización IMPORTANTE (20/11/2017): Tenemos noticias importantes para los usuarios que tengan instalado el módulo de pago Redsys, y es que hemos recibido información de que se han realizado las actualizaciones pertinentes en dicho módulo para hacerlo compatible con SSL SNI. Esto quiere decir que si se tiene habilitado un certificado SSL sobre la web, no va a ser requisito imprescindible el disponer de una IP dedicada para que las comunicaciones entre el servidor y los servidores de Redsys sean válidos, y los pedidos quedarán guardados correctamente.

Por nuestra parte, hemos realizado unas comprobaciones en webs en producción con estas características y los resultados han sido correctos. Esto no quiere decir que el problema esté solventado ya al 100%, ya que depende exclusivamente del funcionamiento del propio módulo y cualquier modificación o actualización que se realice en el mismo podría revertir este avance. No disponemos de información adicional y oficial por parte de Redsys de que haya que hacer alguna actualización o modificación en el código, debe ser el propio usuario el que contacte con el desarrollador del módulo para obtener toda la información al respecto.

Para los CMS más comunes, la activación se realizaría de esta forma:

PRESTASHOP 1.5.x y 1.6.x

1.- Entramos a la administración de Prestashop

2.- Vamos a Preferencias > Configuración.

3.- Habilitar SSL.

PRESTASHOP 1.7.x

1.- Entramos a la administración de Prestashop

2.- Vamos a Parámetros de la tienda > Configuración.

3.- Habilitar SSL.

WORDPRESS 4.x y 5.x

1. Accedemos al sitio WordPress como administrador

2. Vamos a Ajustes > Generales

3. En el campo Dirección de WordPress (URL): cambiamos http:// por https://

4. En el campo Dirección del sitio (URL): cambiamos http:// por https://

JOOMLA

1.- Accedemos a la administración de Joomla

2.- Vamos a Sistema (System) > Configuración global > Servidor

3.- En la opción Forzar SSL le indicamos la opción de «todo el sitio»

MAGENTO

1.- Accedemos a la administración de Magento

2.- Vamos a System > Configuration > Web

3.- En las urls que aparecen en los dos campos (Inseguro y seguro), sustituir http por https

4.- Marcar «Sí» o «Yes» en las opciones «Use Secure URLs in Frontend» y «Use Secure URLs in Admin»

NOTA: A pesar de activar el protocolo https sobre la web, dependiendo de la configuración que tenga el propio CMS o página web, puede cargar contenido sobre http. Si esto es así, al cargar una página sobre https con contenido http aparecería un error de seguridad o advertencia de página no segura, en estos casos es el cliente o su desarrollador el encargado de corregir de forma manual esas urls para cargar el contenido totalmente sobre https.